GrammaTech, éditeur américain d’outils de test logiciel, étoffe CodeSentry, sa plateforme d’analyse binaire de la composition du logiciel SCA (Software Composition Analysis), d'un service gratuit de nomenclature logicielle (SBOM, Software Bill Of Materials) qui effectue un inventaire et une analyse des vulnérabilités de sécurité des applications sans accès au code source.

Les entreprises et organisations qui souhaitent bénéficier de ce service doivent simplement fournir un binaire ou un artefact à GrammaTech, et ils recevront un rapport SBOM dans le format de leur choix qui leur indiquera la chaîne d'approvisionnement logicielle, ainis que les risques de sécurité liés à des codes tiers et open source associés à leur application.

Contrairement aux outils SCA de code source qui inspectent uniquement les composants en cours de développement, CodeSentry (distribué en France par Isit) analyse le binaire qui s'exécute pour identifier tous les composants ou vulnérabilités, y compris ceux contenus dans les applications de post-production, rappelle GrammaTech.

Étant donné que la plupart des éditeurs de logiciels utilisent des composants contenant des logiciels open source, CodeSentry identifie, selon GrammaTech, ces composants quel que soit leur point d'entrée dans la chaîne d'approvisionnement logicielle, et ce en analysant le binaire final "tel que déployé". Ce qui permet aux équipes de développment d'identifier le code open source vulnérable avant qu'il ne soit intégré dans les produits déployés sur le terrain.

Dans le même temps, CodeSentry détecte et suit les vulnérabilités N-day et Zero-day tout au long du cycle de vie du logiciel, grâce à des mises à jour quotidiennes.

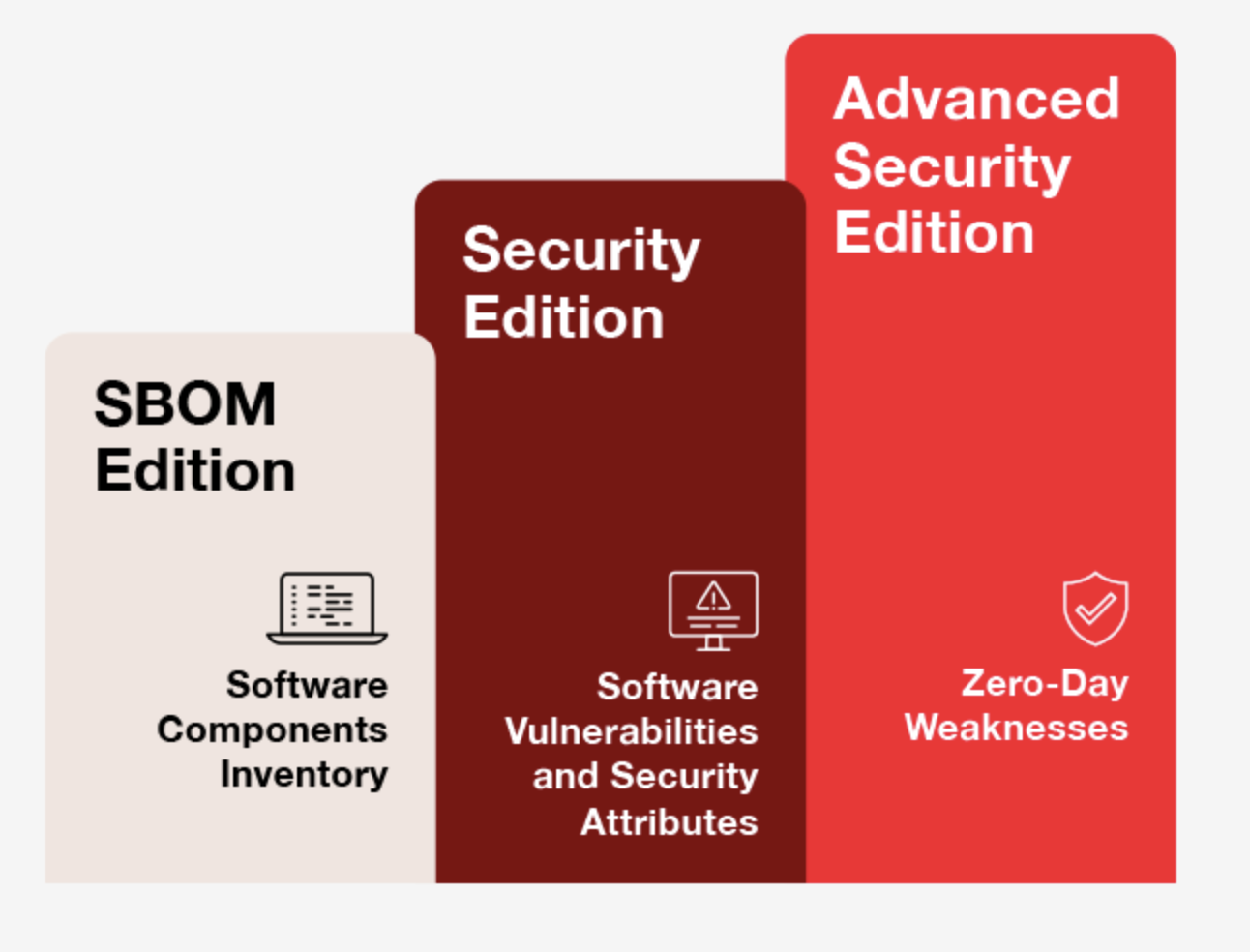

Parallèlement, GrammaTech à décidé de fournir son outil CodeSentry sous la forme de trois éditions distinctes.

« Cette segmentation de CodeSentry permet désormais aux développeurs de choisir les fonctionnalités de sécurité des applications qui correspondent à leurs besoins en matière d'inventaire logiciel, d'évaluation des vulnérabilités ou de renseignement de sécurité, précise Walter Capitani, directeur de la gestion technique des produits chez GrammaTech. De plus, avec l'édition SBOM, les organisations peuvent inventorier leurs logiciels comme première étape dans la mise en œuvre d'un programme proactif de sécurité de la chaîne d'approvisionnement logicielle. »

Parmi les trois éditions de CodeSentry, on trouve d'abord la SBOM Edition, qui génère un inventaire logiciel pour identifier les composants open source à risque et évaluer les informations de licence pour éviter les violations de conformité. Le maintien des SBOM pour toutes les applications permet aux organisations de rechercher de manière proactive les composants vulnérables connus, comme par exemple Log4j (ou Log4Shell, répertorié CVE-2021-44228, CVE-2021-45046 et CVE-2021-45105) qui est une vulnérabilité d’exécution de code à distance (RCE, Remote Code Execution) qui permet à des acteurs malveillants d’exécuter un code Java en prenant le contrôle d’un serveur cible.

Ensuite on trouve la Security Edition dans laquelle les fonctionnalités identifient les vulnérabilités N-Day des composants, fournissent une évaluation de la sécurité associée aux risques des applications, évaluent l'exploitabilité des composants et prennent en charge des options de déploiement et d'API supplémentaires.

Ensuite on trouve la Security Edition dans laquelle les fonctionnalités identifient les vulnérabilités N-Day des composants, fournissent une évaluation de la sécurité associée aux risques des applications, évaluent l'exploitabilité des composants et prennent en charge des options de déploiement et d'API supplémentaires.

Enfin, l’Advanced Security Edition procure les capacités de la SBOM Edition et de la Security Edition en ajoutant la capacité de détecter les vulnérabilités Zero-Day, l'analyse avancée pour détecter les faiblesses évoluées N-Day et l'évaluation de la sécurité des packages.

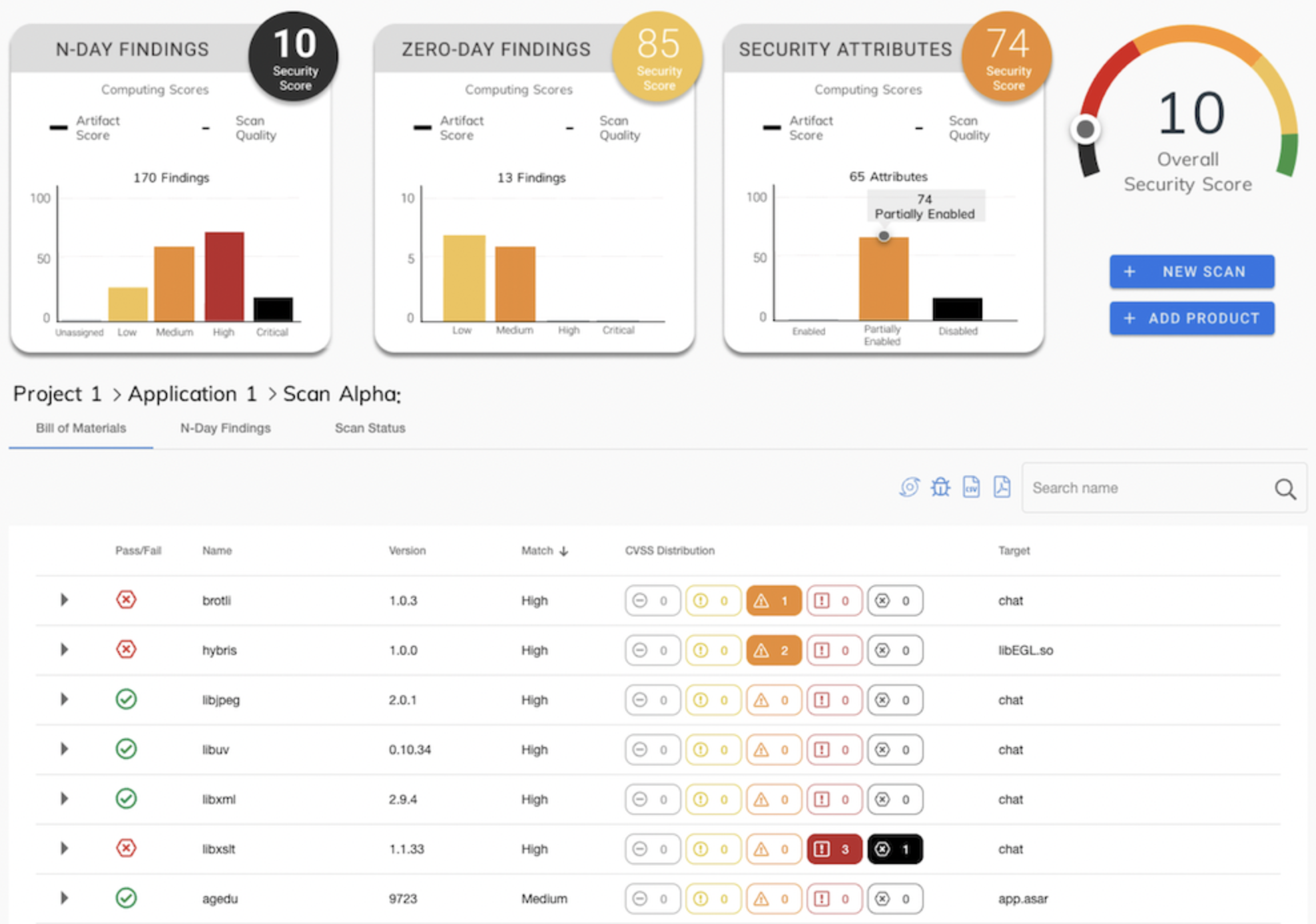

On notera aussi que la nouvelle version de CodeSentry procure un tableau de bord de visualisation qui fournit un aperçu complet de l'analyse des artefacts et des résultats dans l'instance CodeSentry. Cet outil de recherche d'inventaire de composants logiciels trouve des composants vulnérables et exploitables dans ou à travers les analyses pour accélérer la réponse aux incidents et atténuer les risques de la chaîne d'approvisionnement. Il renseigne aussi sur les vulnérabilités qui incluent la possibilité de créer une exportation VEX au format CycloneDX pour un partage facile des informations sur les vulnérabilités.

Vous pouvez aussi suivre nos actualités sur la vitrine LinkedIN de L'Embarqué consacrée à la sécurité dans les systèmes embarqués : Embedded-SEC