Avec la version 3.0 de son outil CodeSentry, l’éditeur américain d’outils logiciels GrammaTech (distribué en France par ISIT) renforce les capacités de ce logiciel d’analyse statique de code original qui permet cette analyse directement sur les binaires, sans avoir à disposition le code source. Il est ainsi possible avec l’outil, selon GrammaTech, d’identifier et de maîtriser les risques et les vulnérabilités liés aux codes tiers enfouis dans les applications, y compris les codes open source, et ce tout au long du cycle de vie des logiciels. Ce qui permet aux utilisateurs de mieux maîtriser leur chaîne d’approvisionnement logicielle et de s’assurer de la qualité et de la sécurité des composants logiciels qui leur sont livrés.

CodeSentry se classe dans la gamme des outils d’analyse de composition logicielle (SCA, Software Composition Analysis), devenus presque incontournable avec l’augmentation de l’utilisation de composants logiciels open source dans les développements, le défi étant pour les responsables de la sécurité de connaître ce qu’il y a réellement dans une application logicielle.

L’outil est fondé sur une technologie d'analyse de code binaire associée à un algorithme d'apprentissage automatique (machine learning) développés par GrammaTech. Une approche facilitée pour l’utilisateur grâce à une interface graphique qui permet l’import des binaires natifs, des fichiers .zip ou de tout autre type d’archives.

Le logiciel permet d’approuver ou de rejeter des composants logiciels en fonction du risque, de réaliser une analyse du code exécutable et non des sources, ce qui réduit considérablement le nombre de faux positifs dus au code superflu présent dans les builds comme par exemple des composants (bibliothèques) exclus en raison de configurations de build spécifiques.

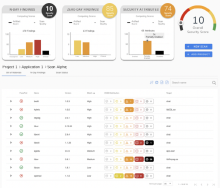

La version v3.0 de CodeSentry intègre désormais le module VulnDB, une description enrichie des vulnérabilités détectées, comprenant des liens vers des correctifs, des mises à niveau de composants et des informations de correction. Il génère une nomenclature SBOM (Software Bill Of Materials) et identifie les vulnérabilités n-day (CVE/CVSS) et zero-day Shallow Scan (CWE-676) en présentant un tableau de bord des risques détectés, associé à un guide pour remédier aux problèmes détectés.