[TRIBUNE de Raul Vergara, THISTLE TECHNOLOGIES] Presque tous les appareils IoT sont déjà - ou seront bientôt - des appareils dotés de l’IA en périphérie. La technologie IA dote les appareils connectés en périphérie du réseau de nouvelles capacités extraordinaires. Toutefois, cela implique une exposition bien plus importante à un risque de cyberattaques pour les fabricants d’appareils IoT. La propriété intellectuelle liée aux modèles IA représente un coût immense, en termes de temps de développement, de données d’entraînement cumulées et de connaissances sur la manière d’appliquer le modèle à des applications concrètes. La valeur de cette propriété intellectuelle pest conséquente et peut être volée si elle n’est pas correctement protégée contre les cyberattaques, estime Raul Vergara, directeur financier de Thistle Technologies qui milite ici pour la mise en place de solutions communes créées, testées, validées et maintenues par un tiers plutôt que de vouloir tout faire tout seul.

Les développeurs de systèmes emabrqués sont désormais contraints de réfléchir à la cybersécurité des appareils IoT à tous les niveaux. Ils y sont notamment invités par l’obligation de se conformer à de nouvelles législations telles que la loi sur la résilience en matière de cybersécurité de l’Union européenne (CRA, Cyber Résilience Act) - présentée par la présidente de la Commission européenne, Ursula von der Leyen, dans son discours sur l’état de l’Union en 2021 - et la Directive NIS2 sur la sécurité des réseaux et de l’information.

Dans l’informatique d’entreprise, les applications à risque sont généralement hébergées dans le cloud où la cybersécurité peut être appliquée de manière universelle par le fournisseur de services cloud. Pour les appareils IoT, cette universalité n'existe pas : chaque appareil possède sa propre configuration matérielle et logicielle et sa propre connexion réseau.

Dans ce marché très fragmenté, les fabricants d’appareils ont l’habitude de créer leurs propres systèmes matériels et logiciels privés. Leur premier réflexe est donc généralement de créer également leur propre solution de cybersécurité. Mais, comme nous le verrons, cela peut s’avérer coûteux, long et difficile à mettre en œuvre. La mise en place d’une solution commune créée, testée, validée et maintenue par un tiers peut s’avérer une meilleure option.

La cybersécurité implique une pile matérielle et logicielle complexe

Le vol de propriété intellectuelle est devenu l’une des principales menaces pour les modèles économiques des fabricants d’appareils IoT, mais d’autres formes de cyberattaques sont également à craindre. Parmi celles-ci on peut noter la falsification des micrologiciels, le détournement des mises à jour à distance OTA (Over The Air) et l’extraction/exfiltration des identifiants.

Pour contrer ces menaces, une cybersécurité doit être mise en place de bout en bout, en commençant par garantir que l’appareil exécute des images de micrologiciels authentiques qui n’ont pas été altérées, pour terminer par une communication sécurisée des données entre l’appareil et le cloud.

Les éléments essentiels d’un tel système de cybersécurité sont un démarrage sécurisé (garantir que seul du code fiable s’exécute sur l’appareil), une mise à jour OTA sécurisée (fournir et installer uniquement des packs de mise à jour de micrologiciel authentifiés et signés), des identifiants d’appareils fondés sur le matériel (avec un tockage sécurisé des clés, une identité sécurisée unique et une attestation) et enfin une sécurisation des données au repos et en transit.

Les fonctionnalités matérielles qui prennent en charge ces fonctions de sécurité sont souvent intégrées aux processeurs d’application mais elles peuvent également être fournies par un élément sécurisé, un module de sécurité matériel (HSM) ou un module de plateforme sécurisée (TPM).

Cependant, pour que ces fonctions puissent opérer dans un appareil IoT, une pile logicielle complexe dotée de capacités de sécurité sophistiquées est nécessaire. À titre d’exemple, le démarrage sécurisé nécessite des capacités telles que des chargeurs d’amorçage signés et vérifiés, une chaîne de confiance immuable et une prévention contre la régression. Le processus de mise à jour OTA nécessite une signature et un chiffrement de bout en bout des ressources de mise à jour, ainsi qu’un retour en arrière sécurisé et la prise en charge des partitions A/B.

Les approches de tye DIY - Do It Yourself - visant à mettre en place un système de cybersécurité IoT s’appuient généralement sur des logiciels open source ou des cadre de développement commerciaux pour des fonctions spécifiques, tels que The Update Framework (TUF) pour les mises à jour OTA, ou Binwalk, un outil permettant d’identifier les fichiers et le code intégrés dans les images du micrologiciel.

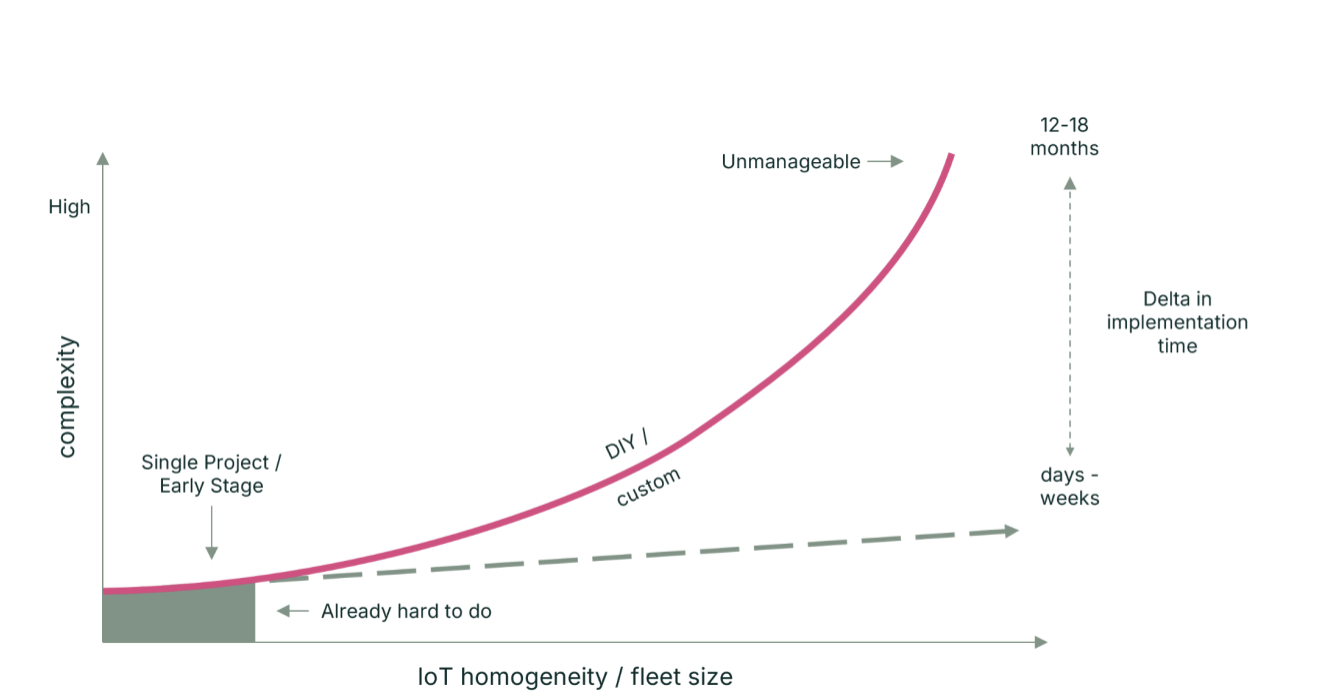

La mise en œuvre d’une pile logicielle complexe intégrant ce type de produits avec du code propriétaire développé en interne peut s’avérer difficile bien que réalisable pour une preuve de concept ou un projet de prototype unique.

Cependant, la tâche devient exponentiellement plus difficile et complexe lorsque le développeur tente de la déployer à grande échelle sur un parc d’appareils hétérogènes, chacun ayant sa propre configuration matérielle et un mélange de logiciels d’application et de modèles d’IA. En outre, même si la pile est mise en œuvre avec succès une première fois, elle doit être continuellement maintenue afin de rester compatible avec le système d’exploitation Linux, pour répondre aux nouvelles cybermenaces et s’adapter aux nouvelles puces-systèmes (SoC, System On Chip) et autres plateformes matérielles.

À mesure que les fabricants étendent les logiciels de cybersécurité sur l’ensemble d’un parc, le temps de mise en œuvre s’allonge de manière exponentielle.

L’externalisation du développement d’une pile de cybersécurité à un prestataire spécialisé dans le développement de logiciels ne permettra pas de raccourcir le cycle de développement. De plus, les prestataires sont peu enclins à partager avec leurs clients les connaissances acquises dans le cadre d’un projet, ce qui prive les fabricants de la possibilité de développer une expertise en interne.

Par ailleurs, à mesure que les fabricants d’appareils IoT redoublent d’efforts pour se conformer à des réglementations telles que la CRA et la NIS2, ils se rendront bientôt compte qu’il y a trop peu de prestataires disponibles pour répondre à la demande.

Solutions de plateforme : le partage des ressources réduit les coûts et améliore les résultats

Dans ce paysage, heureusement, il existe un autre moyen de créer et de maintenir une pile logicielle de cybersécurité efficace qui évite les coûts, la complexité et le temps nécessaires à une initiative DIY. Ce sont les plateformes de cybersécurité apparues comme une solution configurable qui peut être adaptée à des parcs de toutes les tailles. Les meilleures plateformes ne sont pas affectées par le matériel et les logiciels : elles fonctionnent sur n’importe quel processeur d’application ou matériel SoC courant, et sur n'importe quelle distribution Linux.

Ces solutions sont qualifiées de "plateformes" car elles combinent un logiciel d’exécution sur l’appareil et un service cloud. À titre d’exemple, le service de mise à jour OTA de la plateforme Thistle Technologies Security Infrastructure utilise un logiciel intégré à l’appareil pour l’authentifier et établir un lien de communication chiffré avec un serveur de mise à jour basé sur le cloud et exploité par Thistle.

L’avantage de cette approche est que l’investissement dans le développement de la solution et la fourniture de services installés dans le cloud est réparti entre plusieurs clients (par comparaison, le coût total de l’approche DIY est supporté par un seul fabricant.)

Il en va de même pour la maintenance : le fournisseur de la plateforme se charge, pour tous les utilisateurs, de développer et de fournir des correctifs de sécurité et de mettre à jour la pile afin de maintenir la conformité avec les réglementations. Résultat, les fabricants d’appareils IoT peuvent mettre en œuvre une cybersécurité pour leurs appareils plus rapidement et à moindre coût, tout en ayant l’assurance que leur pile de cybersécurité est conforme à la CRA, à la NIS2 et à d’autres réglementations importantes.

Au-delà, la notion de plateforme rend tous les produits IoT actuels et futurs intrinsèquement pérennes, car le fournisseur de la dite plateforme modifiera continuellement sa solution en fonction des changements législatifs et des cybermenaces. De fait, de nombreux fabricants constatent qu’une solution de plateforme change leur attitude vis-à-vis de la cybersécurité.

Plutôt qu’un mal nécessaire et un goulet d’étranglement en termes de temps et de ressources de développement, la cybersécurité devient un outil stratégique, une source d’avantage concurrentiel par rapport à des rivaux plus exposés aux risques financiers, opérationnels et de réputation liés à la vulnérabilité aux cyberattaques.

-dissolve-basic-fr_650x100.jpg)