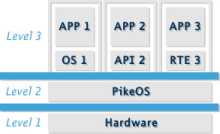

L'hyperviseur (et système d’exploitation temps réel) PikeOS de la société franco-allemande Sysgo vient d’obtenir le niveau de certification EAL3+, conformément aux règles des Critères communs (Common Criteria). ...L’objet de cette certification, délivrée par l’Office fédéral allemand de la sécurité de l’information (BSI, Bundesamt für Sicherheit in der Informationstechnik), porte sur le noyau de séparation de l'hyperviseur PikeOS qui garantit une séparation stricte des applications fonctionnant sur le même matériel par le biais d’un partitionnement spatial et temporel. Une séparation particulièrement requise dans les systèmes critiques rencontrés dans les milieux de l’avionique, la Défense, le ferroviaire, l’industriel, le médical et l’automobile notamment, et généralement obligatoire pour la certification du système global sur ces domaines d’application.

La certification par le BSI a été effectuée pour la version 4.2.2 du noyau de séparation PikeOS (version s5400) sur les plates-formes matérielles fondées sur des architectures x86_64, ARMv7 et ARMv8. Selon Sysgo, PikeOS devient ainsi le seul système d’exploitation temps réel du marché à détenir une certification Common Criteria pour ses performances au niveau de la séparation des noyaux de plusieurs systèmes d’exploitation fonctionnant sur un même processeur. Avec la possibilité de prendre en charge le fonctionnement simultané d’applications dotées de contraintes de sécurité différents, et de gérer la combinaison d’applications temps réel et d’applications sans contraintes déterministes.

« PikeOS, qui a été conçu spécifiquement pour les systèmes certifiables dans les environnements critiques, permet aux utilisateurs de concevoir leurs systèmes selon le principe de la “sécurité dès la conception”, explique Markus Jastroch, directeur de la communication et du marketing chez Sysgo. La certification selon les Critères communs renforce cette approche. »

Pour les développeurs de systèmes critiques, cette certification signifie non seulement une séparation sécurisée et efficace des applications, mais également une certification plus rapide et plus économique de l’ensemble du système, le système d’exploitation n’ayant plus besoin d’être pris en compte dans ce processus. Même si a priori ce niveau EL3+ semble modeste (on voit fleurir sur le marché des certifications EAL4+ pour des systèmes d’exploitation temps réel), Sysgo souligne que la date d'obtention de la certification est très importante à vérifier par les utilisateurs, car les techniques d'attaque évoluent sans cesse, ce qui signifie en d’autres termes qu’un système considéré comme sécurisé il y a quelques années ne l'est plus forcément aujourd’hui.

De plus, toujours selon Sysgo, il est primordial de regarder avec soin la version de standard considérée, car si les techniques d'attaques évoluent, les standards également, afin de s’adapter. « Par exemple, il y a quelque temps, le profil de protection Critères communs SKPP (Separation Kernel Protection Profil) était très en vogue, mais ce profil repose sur une version assez ancienne des Critères communs et le SKPP n'est plus valide à ce jour et a été rendu obsolète par l'organisme américian de certication NSA », précise José Almeida, directeur Automotive Business Line chez Sysgo.

Enfin, Sysgo souligne que le périmètre de la cible de sécurité est un critère essentiel à analyser. Car contrairement aux certifications pour la sureté de fonctionnement, les certifications sur la sécurité proposent beaucoup plus de flexibilité. Avec comme conséquence l’obligation de rédiger un document sur la cible de sécurité qui définit le périmètre de l'évaluation. « Ce document est extrêmement important pour réellement définir l'intérêt d'une certification, explique José Almeida. Par exemple, pour certains systèmes d’exploitation certifiés EAL4+, la certification n’a trait qu’au "scheduler", alors que cette partie de l’OS n'est typiquement pas un vecteur d'attaque de sécurité. Ce qui est innovant dans la certification de PikeOS, c'est qu’elle porte sur les propriétés de séparation (la totalité du noyau) et s'appuie sur la dernière version du standard Critères communs, tout en ciblant plusieurs architectures, comme x86, Power et Arm. »