Simplifier l’implémentation d'une sécurité matérielle complète, flexible et robuste tout au long du cycle de vie d'un produit, tel est l’objectif affiché par le circuit baptisé MachXO3D conçu par Lattice.... L’idée sous-jacente avec cette puce est de simplifier pour les OEM l’implantation de fonctions de sécurité matérielles pour tous les composants d’un système électronique afin des les protéger contre des attaques malveillantes, mais aussi de les défendre contre tout accès non autorisé au firmware et ce à chaque étape du cycle de vie du système, de la fabrication jusqu’à son obsolescence.

Le firmware des composants constitue en effet un vecteur d’attaque de plus en plus utilisé dans les cyberattaques. En 2018, plusieurs études ont montré que des vulnérabilités de sécurité ont rendu plus de 3 milliards de circuits exposés au vol de données via l'exploitation des failles du firmware. Ces logiciels de bas niveau, lorsqu’ils ne sont pas sécurisés, exposent également les OEM à des risques financiers et à des menaces sur leur image de marque non négligeables.

Concrètement, lorsqu'ils sont utilisés pour implanter des fonctions de contrôle système sur des circuits imprimés, les FPGA MachXO3 de Lattice sont généralement les composants qui sont les premiers activés et les derniers désactivés. En intégrant en plus la sécurité, le MachXO3D devient ainsi le premier maillon de la chaîne de confiance qui protège un système dans sa globalité, assure Lattice.

Parallèlement, via sa puce MachXO3D, Lattice entend améliorer la configuration et les étapes de programmation des équipements dans les processus de fabrication. Il s’agit, grâce aux fonctionnalités de sécurité du MachXO3D, de protéger les systèmes en sécurisant la communication entre le circuit MachXO3D et les fournisseurs de firmwares légitimes. Une protection qui s’applique tout au long du cycle de vie du composant, y compris pendant la fabrication, le transit, l’installation, le fonctionnement et la mise hors service du système. (Selon l’éditeur Symantec, les attaques liées à la chaîne d'approvisionnement ont augmenté de 78% entre 2017 et 2018.) Pour Lattice, à ce niveau, c’est la flexibilité inhérente aux FPGA qui est mise en œuvre pour sécuriser les fonctions d’un système après le déploiement. Et de ce fait, toujours selon le fabricant de semi-conducteurs, le MachXO3D est le premier FPGA de l'industrie orienté contrôle qui soit conforme à la spécification Platform Firmware Resilience de l’organisme américain NIST (National Institute of Standards and Technology).

D’un point de vue technologique, le MachXO3D intègre des tables de conversion 4K et 9K pour l’implantation d'une logique qui se configure instantanément à la mise sous tension à partir de la mémoire flash intégrée. Le circuit dispose d’un régulateur intégré pour un fonctionnement avec une seule alimentation à 2,5 ou 3,3 volts et s'accommode de jusqu’à 2 700 kbit de mémoire flash utilisateur et jusqu’à 430 kbit de mémoire RAM embarquée. Enfin, jusqu'à 383 entrées/sorties configurables sont présentes pour s’adapter à une grande variété d'environnements système avec des fonctionnalités telles que le branchement à chaud, la fermeture par défaut, l'hystérésis d'entrée et une vitesse de balayage programmable.

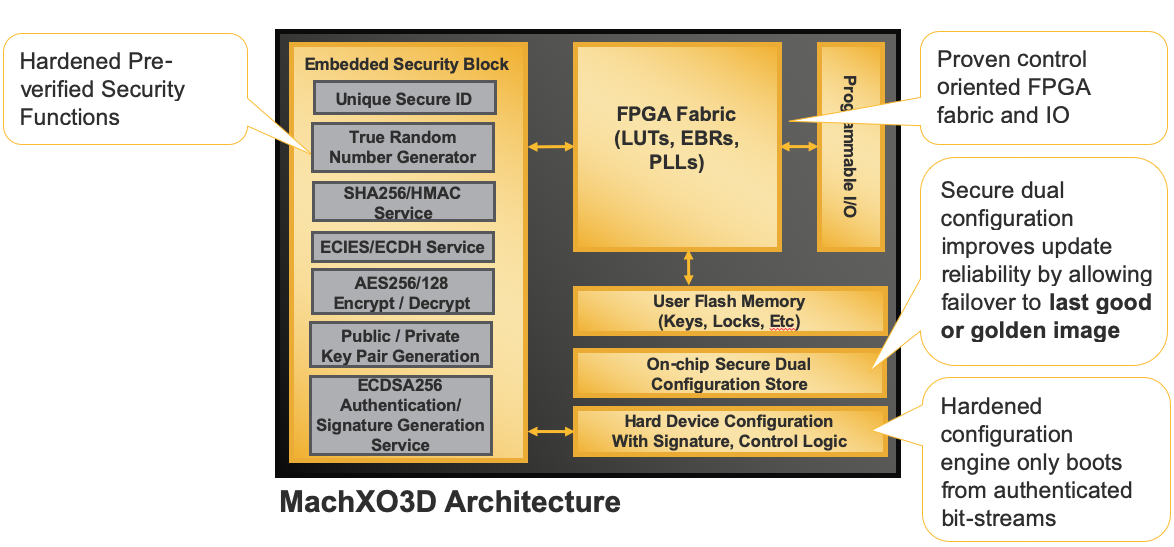

Côté sécurité, le circuit intègre un bloc spécifique pour des fonctions cryptographiques (ECC, AES, SHA et PKC) et d’identification unique (Secure ID) ainsi qu’un moteur de configuration (Embedded Secure Configuration Engine) pour garantir que seules les configurations FPGA provenant d'une source approuvée peuvent être installées. Enfin, une double mémoire de configuration assure la reprogrammation du firmware du composant en cas de compromission.

« Un firmware compromis est particulièrement insidieux, car il laisse non seulement les données des utilisateurs vulnérables, mais peut également rendre les systèmes inutilisables de manière permanente, exposant les fabricants OEM à des pénalités financières, commente Patrick Moorhead, président et fondateur de Moor Insights & Strategy. Dans ce cadre, les FPGA constituent un choix de plate-forme matérielle attrayant pour la sécurisation des firmwares car ils sont capables d’exécuter plusieurs fonctions en parallèle, ce qui les rend beaucoup plus rapides pour identifier et réagir aux firmwares non autorisés lorsqu’ils sont détectés. »

Vous pouvez aussi suivre nos actualités sur la vitrine LinkedIN de L'Embarqué consacrée à la sécurité dans les systèmes embarqués : Embedded-SEC https://www.linkedin.com/showcase/embedded-sec/

-dissolve-basic-fr.jpg)