[APPLICATION MICROCHIP] Il ne fait aucun doute que le déploiement de l’IoT et de l’IoT Industriel (IIoT) apporte des avantages significatifs, depuis le confort d’utilisation pour les particuliers jusqu’à l’augmentation de la productivité dans les usines. Cependant, l’architecture IoT reste complexe car constituée de plusieurs couches, fournisseurs de services et environnements matériels. Dans ce cadre, les questions sur la sécurité se multiplient avec en sus des changements impulsés par des règlementations de plus en plus strictes dans ce domaine, et par la responsabilité désignée des fabricants d’appareils, les obligeant à se mettre en conformité. Etat des lieux par Microchip.

Auteur : Xavier Bignalet

Auteur : Xavier Bignalet

Responsable marketing produit, département de la sécurité des produits informatiques

Microchip

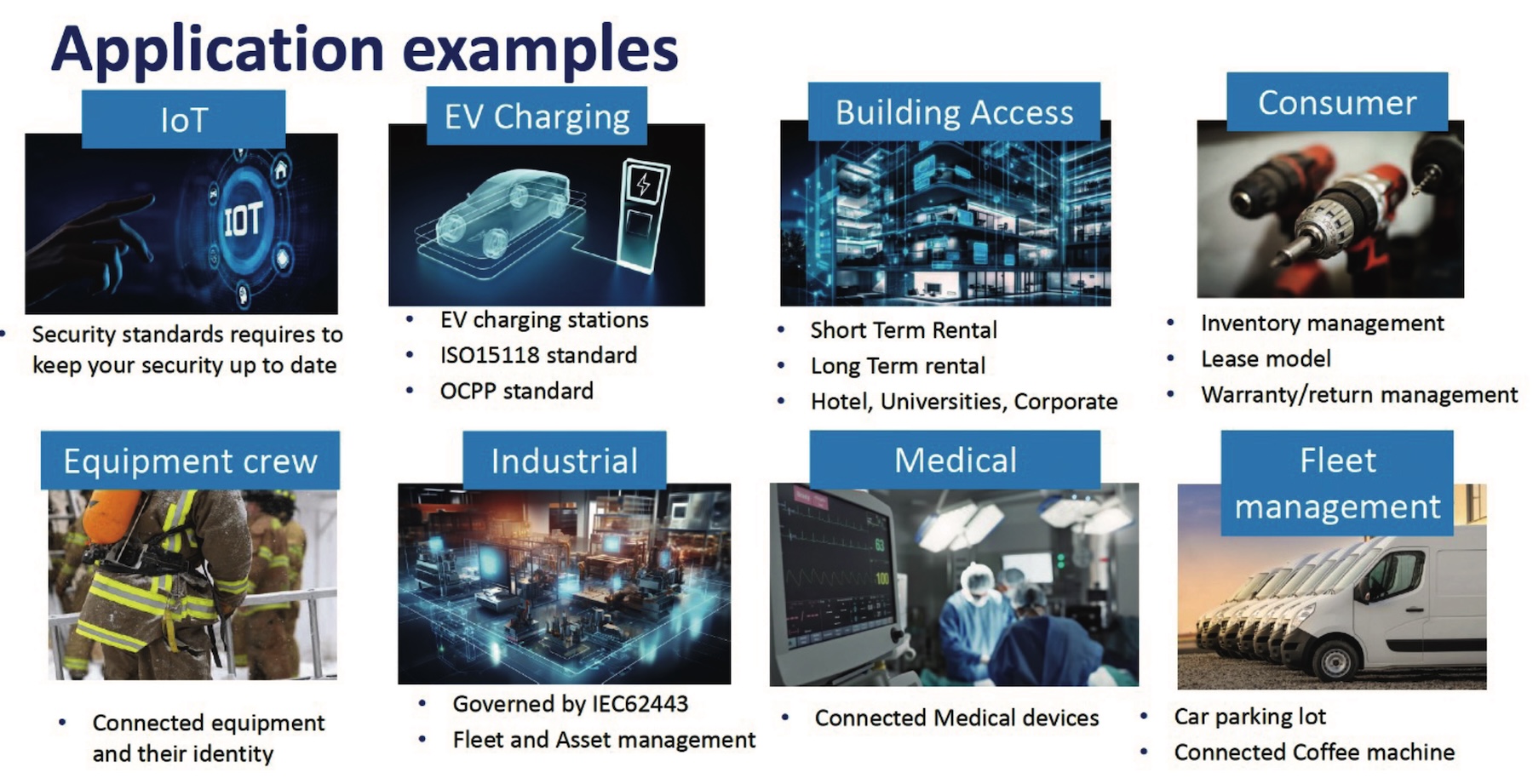

La croissance fulgurante de l’Internet des Objets (IoT) et de son cousin l’IoT industriel, ne montre aucun signe de ralentissement. Les capteurs connectés IoT, actionneurs et autres nœuds IoT intelligents sont devenus monnaie courante dans nos maisons, au bureau et dans nos usines. La variété de ces applications est impressionnante, allant des simples capteurs de données environnementales au déploiement à grande échelle de systèmes de verrouillage des portes de chambres d’hôtel.

Dans nos foyers, l’adoption de l’IoT ne cesse de se développer un peu plus chaque jour, les logements standards étant désormais équipés de commandes CVC (chauffage , ventilation et climatisation) intelligentes, de carillons contrôlables à distance, d’enceintes et de systèmes audio immersifs et intelligents.

Cependant, l’architecture de fonctionnement IoT reste complexe car constituée de plusieurs couches, fournisseurs de services et environnements matériels. En plus des questions de sécurité et des règlementations qui se multiplient, les fabricants de composants et les fournisseurs de services doivent faire face à de nombreux problèmes.

Le monde IoT/IIoT en constante évolution avec l’ombre portée de la sécurité

Dans le domaine de l'IoT et de l'IIoT, la cybersécurité amène de nombreux questionnements car les objets connectés sont vulnérables à des attaques malveillantes visant à voler des données personnelles sensibles, comme les mots de passe, ou à prendre le contrôle de processus industriels et empêcher les utilisateurs d’accéder aux systèmes.

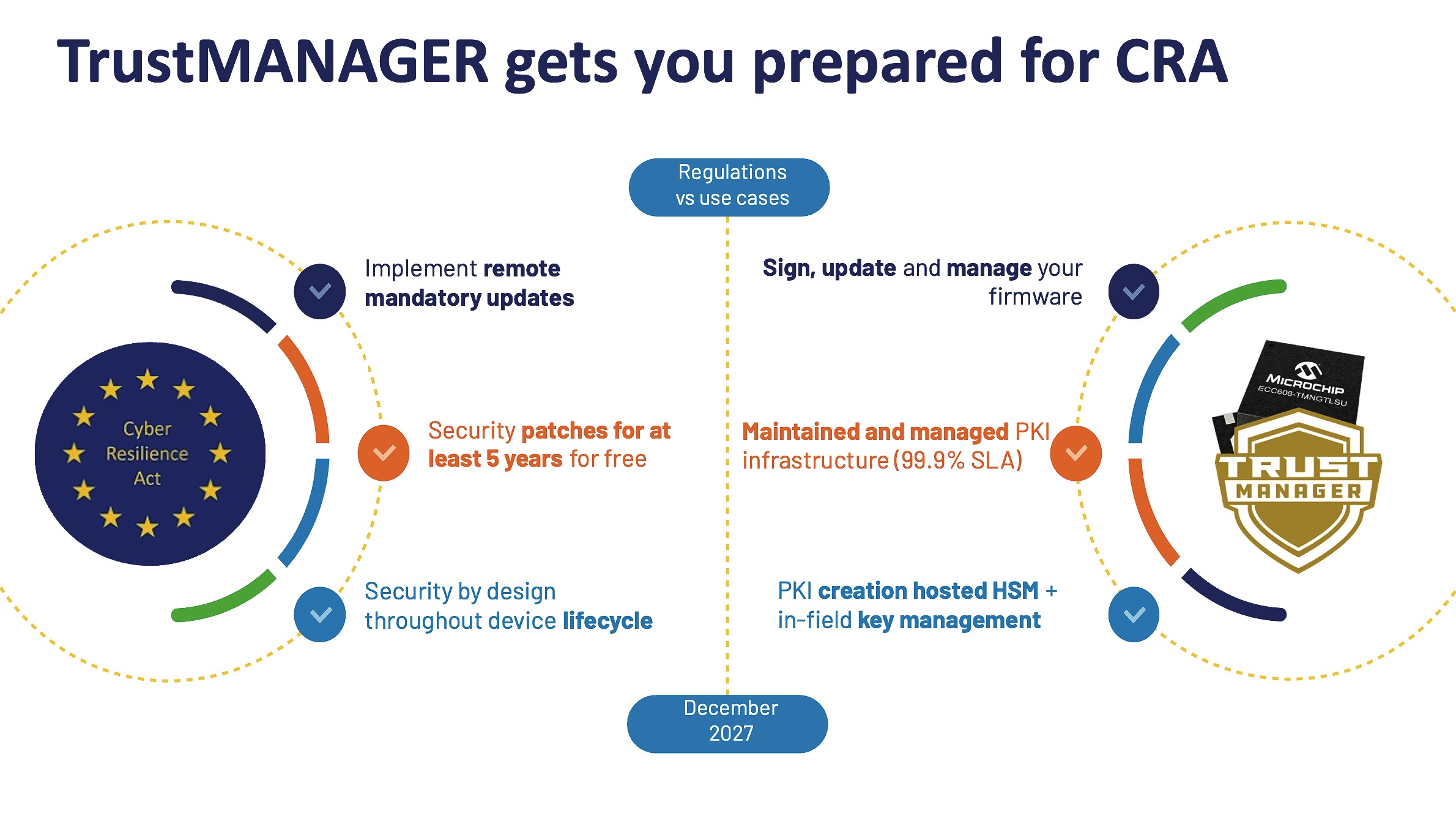

Tous les aspects du déploiement IoT/IIoT nécessitent alors une attention particulière en matière de sécurité : le matériel, le logiciel et les communications. Des règlementations récentes, comme le Cyber Resilience Act (CRA) de l’Union européenne, imposent au fabricant de l’objet connecté d’attester des autorisations de sécurité de l’appareil et de fournir un mécanisme aux utilisateurs pour mettre à jour et gérer l’appareil tout au long de son cycle de vie, depuis sa production jusqu’à sa fin de vie.

Le CRA est aligné sur les exigences d’autres règlementations internationales relatives à la sécurité, comme celles de la norme EN 303 645 publiée par l’Institut européen des normes de télécommunications (ETSI), ainsi que celles de la norme internationale ISA/CEI 62 443 relative à la sécurité des systèmes d’automatisation industrielle et de contrôle.

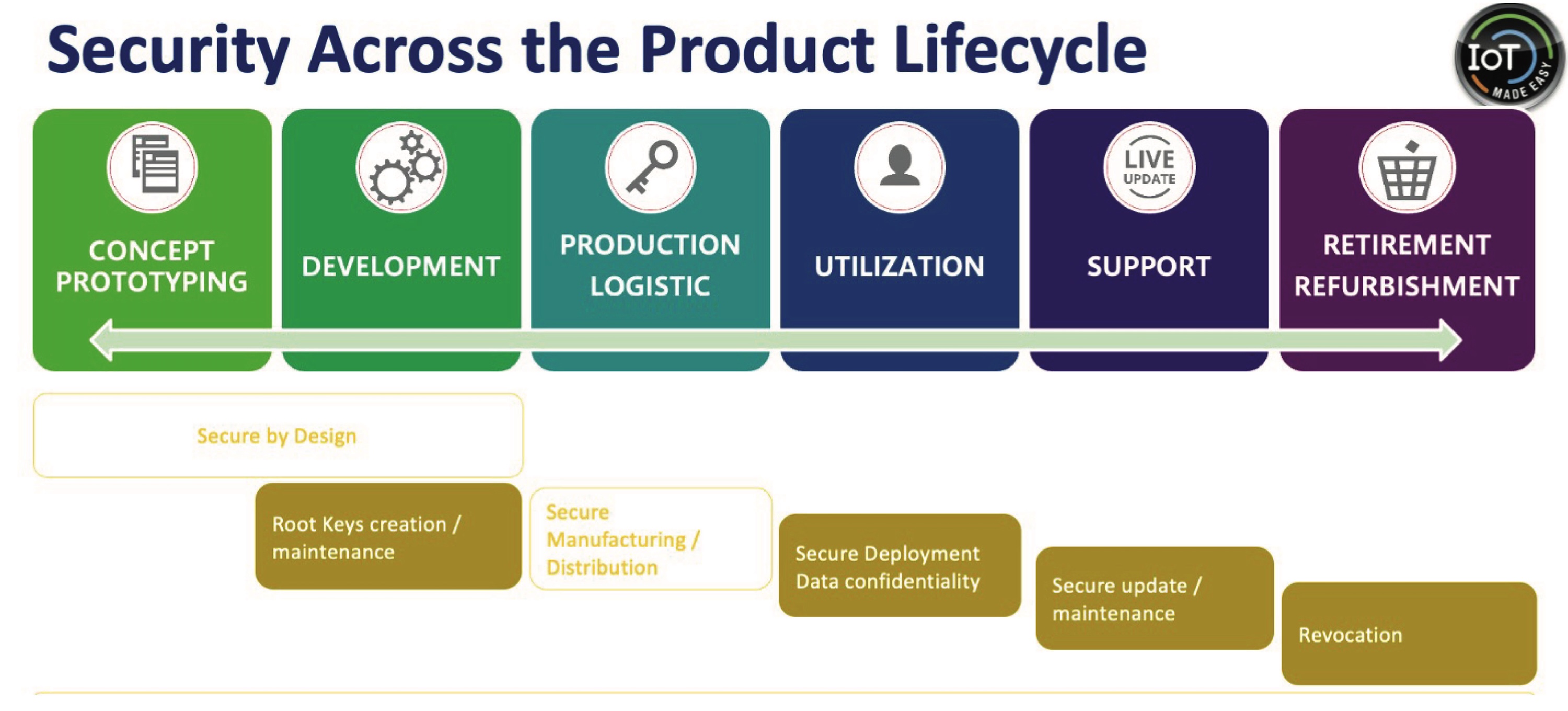

Se préparer au CRA nécessite de réfléchir à une approche de gestion complète du cycle de vie des produits

La nouvelle règlementation relative à la cybersécurité marque en fait le début d’une nouvelle ère pour l’IoT/IIoT nécessitant une approche de gestion complète du cycle de vie, protégeant les utilisateurs, les données et les infrastructures informatiques.

Auparavant, les objets connectés, qu’ils soient utilisés à la maison ou à des fins industrielles, avaient tendance à être installés puis vite oubliés. Les appareils bénéficiaient rarement de mises à jour du firmware, et s’il y en avait, celle-ci prenait beaucoup de temps, ou pire, l'architecture du microcontrôleur ne prenait pas en charge les capacités de sécurité requises pour corriger la faille identifiée.

Les entreprises étaient donc contraintes d’annoncer la fin de vie des produits, ce qui engendrait la frustration des clients. La mise en œuvre de correctifs de sécurité (patches) pour protéger les appareils et leur environnement réseau associé contre différentes méthodes de cyberattaque et logiciels malveillants relevait presque du parcours du combattant.

Par ailleurs, il était assez fréquent de livrer plusieurs produits protégés par le même mot de passe, ce qui entraînait des failles de sécurité notoires. Ce type d’attaque exposait les données sensibles des utilisateurs et portait atteinte à la réputation de la marque de l’appareil.

Des problèmes liés au déploiement

A ce niveau, la possibilité d’offrir une gestion sur toute la durée de vie de l’objet connecté débloque des avantages fonctionnels significatifs pour les fabricants d’appareils et les fournisseurs de services. Par exemple, il sera possible d’ajouter de nouvelles fonctions logicielles à toutes les étapes, qu’il s'agisse de corrections de bogues logiciels critiques ou d’un service payant supplémentaire.

Pour les utilisateurs, la possibilité d’effectuer des mises à jour de sécurité des logiciels lorsqu’elles sont nécessaires augmentera la flexibilité fonctionnelle et le rapport coût/efficacité. Pour les déploiements à grande échelle, la capacité d’offrir des correctifs de sécurité simultanément sur un grand nombre d’appareils sans l’intervention d’un technicien (pénible, coûteuse et chronophage) permet d’offrir un niveau de service clientèle jamais atteint auparavant.

Exemples d’applications nécessitant la sécurité en plus d’une gestion dynamique tout au long du cycle de vie (source Microchip)

Un autre problème lié au déploiement à grande échelle concerne les changements de propriétaires tout au long du cycle de vie des objets connectés. Prenons le cas d’un hôtel disposant de 500 chambres, dans lequel le verrouillage des portes nécessite des certificats de sécurité et des signatures numériques qui doivent être changés pour chaque nouveau client.

Un immeuble de bureaux peut présenter le même genre de défi, en particulier dans les complexes co-détenus par plusieurs entités, dans lesquels les systèmes de verrouillage des portes possèdent des formats de codes secrets spécifiques à chaque entreprise et devant également être mis à jour. La mise à jour individuelle (ou pire le remplacement) de chaque code de verrou représente une tâche monumentale.

Cependant, si chaque porte est dotée d’une fonction de gestion des codes à distance, l’octroi de clés de sécurité sur site ainsi que la définition de certaines options en fonction des utilisateurs devient possible. Cela permet de gérer beaucoup plus facilement quelle entité possède quelle partie de la flotte de verrous, et qui peut ouvrir chacun d’entre eux.

Cette problématique se retrouve également dans les immeubles de bureaux partagés, dans lesquels les clients ont accès à certains étages, certaines pièces et certains locaux techniques en fonction des options incluses dans le bail souscrit. Là encore, la capacité de modifier rapidement à distance les autorisations nécessaires pour chaque local technique permet d’améliorer le niveau de satisfaction client tout en augmentant l’efficacité opérationnelle.

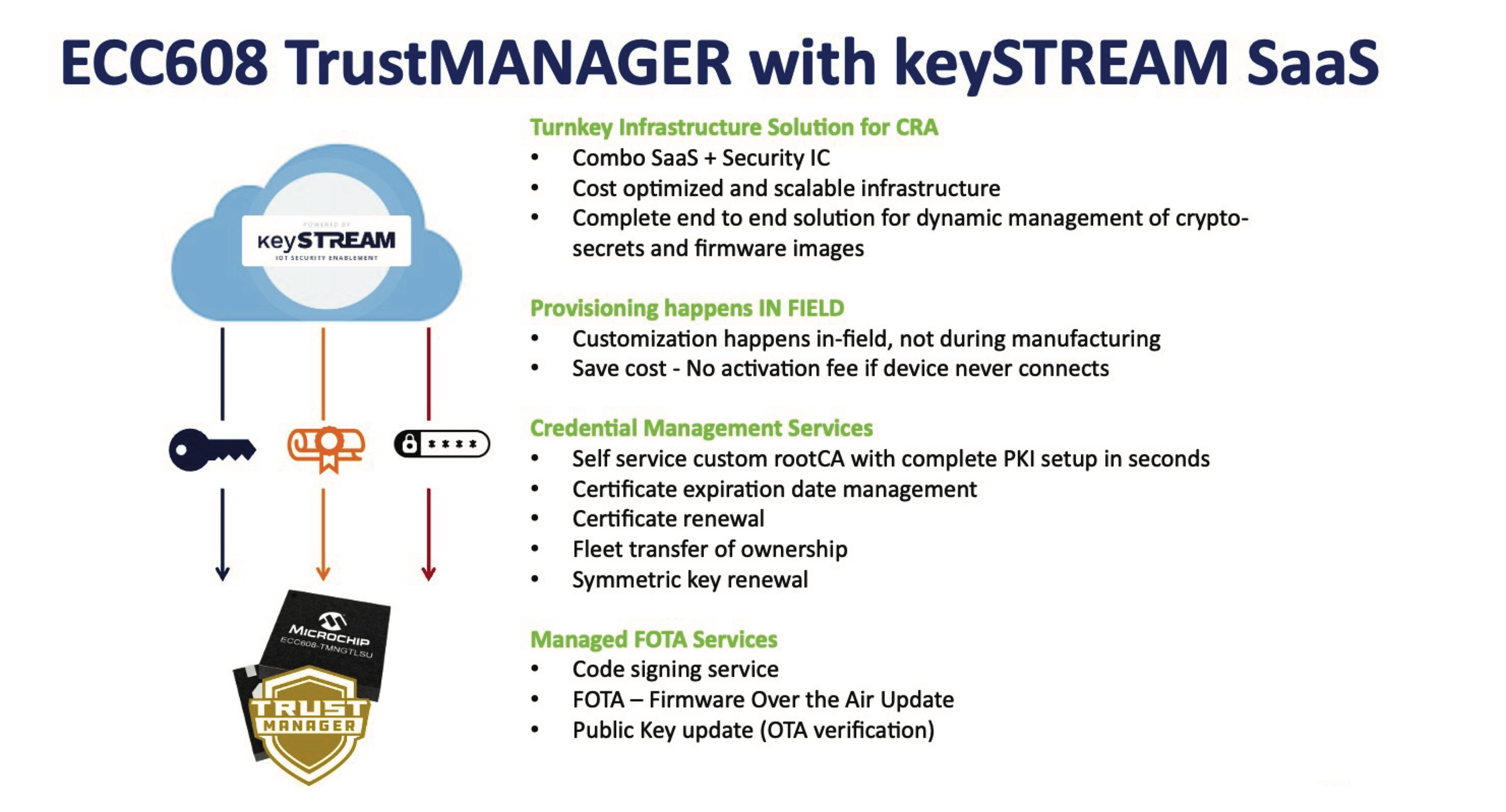

Un accompagnement du déploiement de bout en bout

Grâce à l’octroi d’autorisations de sécurité sur site, aux mises à jour de firmware over-the-air (FOTA) et à la gestion dynamique des appareils tout au long de leur cycle de vie, la plateforme SaaS TrustMANAGER de Microchip, intégrant la solution keySTREAM de Kudelski, offre une approche complète et efficace pour répondre aux exigences de cybersécurité d’initiatives telles que le CRA.

En utilisant le circuit ECC608 Cryptoauthentication TrustMANAGER de Microchip avec la plateforme SaaS keySTREAM, on obtient une chaîne de confiance numérique pour les déploiements IoT/IIoT tout au long du cycle de vie du produit, depuis la conception, la production et le déploiement jusqu'à la fin de vie.

L’autorité de certification de la racine est une entité essentielle de niveau supérieur existant dans toute infrastructure PKI (Public Key Infrastructure, Infrastructure de gestion de clés publiques). L’émission d’un certificat auto-signé crée le point d’ancrage initial de la racine de confiance.

Description de la plateforme SaaS TrustMANAGER avec l’outil keySTREAM de Kudelski (source Microchip).

Le circuit intégré ECC608-TMNGTLS est l’une des versions du circuit d’authentification cryptographique ECC608 qui est pré-configuré avec des clés de chiffrement pour une connexion à la solution keySTREAM.

Une fois déployé, l’appareil IoT intégrant le ECC608-TMNGTLS se connecte à keySTREAM, attribuant la propriété de l'objet connecté au propriétaire désigné grâce à l’octroi de clé sur site via son PKI personnalisé.

Cette approche est propre et automatique et ne nécessite aucune configuration manuelle pour changer de clé. Les clés de chiffrement peuvent être gérées à distance dans le cadre des limites physiques du circuit d’authentification sécurisé tout au long du cycle de vie du système embarqué.

La sécurité doit être analysée tout au long du cycle de vie (source Microchip)

La plateforme TrustMANAGER comprend des fonctionnalités pour mettre à jour le firmware de l’appareil à distance (OTA, Over-The-Air), signer le code de façon sécurisée, et gérer à distance les clés de chiffrement. La mise en œuvre des capacités de gestion des appareils à distance, tout comme celles d’effectuer les mises à jour de sécurité, arrive en première position des exigences des fabricants, offrant souplesse et flexibilité en matière de services.

La règlementation impose de prêter de plus en plus attention à la sécurité.

Le monde des objets connectés est en pleine évolution. Les changements sont impulsés par des règlementations de plus en plus strictes en matière de sécurité et par la responsabilité désignée des fabricants d’appareils. Le CRA européen, qui illustre ces initiatives régionales en matière de cybersécurité, stipule que les fabricants doivent maintenir les fonctions de sécurité de l’appareil pendant les cinq premières années de la durée de vie du produit.

Bien que le CRA s’applique en premier lieu aux appareils IoT grand public, il est probable que la réglementation européenne soit la partie émergée de l’iceberg, car d’autres pays suivent l’initiative européenne et commencent à publier et imposer leur propre stratégie en matière de sécurité. Par ailleurs, il y a de fortes de chances pour que le CRA serve de base pour d’autres normes relatives à la cybersécurité dans d’autres domaines et secteurs industriels.