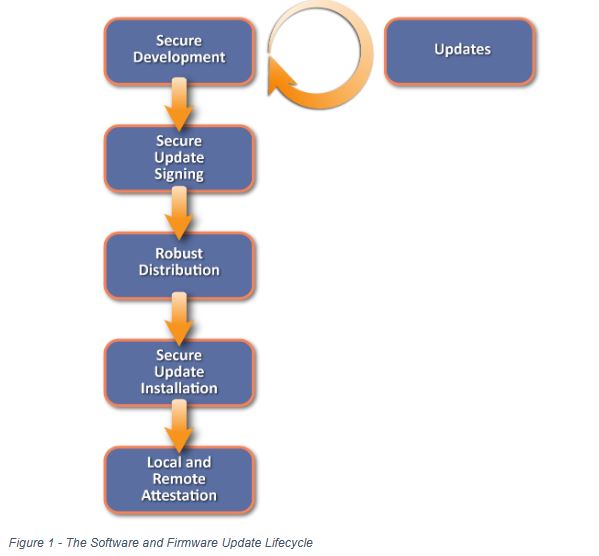

[EMBEDDED WORLD] A l’heure du tout-connecté et alors que des hackers multiplient les attaques en exploitant les vulnérabilités logicielles des systèmes embarqués et des objets IoT comme les appareils électroménagers et les serrures connectées, les mises à jour du contenu logiciel et du firmware de ces équipements revêtent une importance cruciale.... Les concepteurs doivent aujourd’hui se tenir prêts à fournir à tout moment de telles mises à jour à installer rapidement par les utilisateurs pour garantir la sécurité des appareils connectés.

Parmi les sociétés à avoir participé à l’élaboration du document du TCG figurent notamment AMD, Arm, Cisco, Google, Infineon, Intel, Microchip, Microsoft, Phoenix Technologies et Thales. « L’état de l’art dans le domaine de la sécurité de l’information progresse rapidement et c’est encore plus vrai pour la sécurité des systèmes embarqués, indique Steve Hanna, président du groupe de travail sur les systèmes embarqués du TCG. Nous devons constamment élever la barre dans la manière dont sont construits et maintenus ces systèmes afin que les défenseurs puissent constamment précéder les attaquants. »

Le virus Stuxnet, qui a compromis en 2010 les automates programmables (PLC) utilisés dans le programme nucléaire iranien, est l’exemple parfait de l'ampleur des attaques qui peuvent se produire si les systèmes embarqués ne sont pas sécurisés, rappelle le TCG. Une attaque similaire, menée contre le réseau électrique ukrainien en 2015, s'est également soldé par une réussite, entraînant une perte temporaire d'électricité pour 225 000 personnes. Ces deux incidents, qui illustrent l'impact potentiel des cyberattaques contre les systèmes embarqués dans les infrastructures critiques, ont tous deux profité de la faiblesse de mécanismes de mises à jour logicielles, assure l’organisme industriel.

« Alors que nous accordons une confiance de plus en plus grande à des systèmes complexes et critiques comme les voitures autonomes, les maisons intelligentes et les capteurs pour soins de santé, nous devons prendre des mesures pour nous assurer que les appareils connectés sont bien sécurisés contre les violations de données et les pirates informatiques, ajoute Steve Hanna. Au fil des années, le TCG a développé une gamme de technologies pour relever les défis auxquels l'industrie est confrontée, technologies qui répondent aux besoins de sécurité des systèmes embarqués alors que nous évoluons vers un monde où tout sera connecté. »

Précisons que l’organisme TCG qui, avec la norme TPM 2.0 a étendu l’usage de composants cryptographiques « de confiance » à de nombreux types de plates-formes, y compris les systèmes embarqués, les objets connectés et les terminaux mobiles, a lancé en 2019 le sous-comité Mars (Measurement and Attestation RootS) chargé de développer un standard permettant aux équipementiers de développer des circuits TPM compatibles avec une surcharge minimale pour eux et leurs clients. « Nous voulons spécifier ce que doit être un TPM le plus compact possible pour qu’il puisse être intégré directement dans la puce hôte de l’objet connecté, indique Tom Brostrom, le président du sous-comité Mars. Ainsi les dispositifs qui ne sont pas assez gros pour intégrer un cryptoprocesseur TPM discret disposeront néanmoins des fonctionnalités de confiance Roots of Trust Storage (RTS) et Roots of Trust Reporting (RTR) requises. En d’autres termes, nous allons étendre les technologies de traitement de confiance à un plus grand nombre d’objets et de cas d’usage. » Nous y reviendrons.

A noter qu'à l'occasion d'Embedded World 2020, le TCG organise l'après-midi du mardi 25 février un atelier sur la sécurité de l'Internet des objets où sera notamment évoqué la spécification Mars.

Vous pouvez aussi suivre nos actualités sur la vitrine LinkedIN de L'Embarqué consacrée à la sécurité dans les systèmes embarqués : Embedded-SEC