[EMBEDDED WORLD] A l’occasion du jour d'ouverture du salon Embedded World 2020, la société de semi-conducteurs Maxim Integrated a dévoilé ce qu’elle présente comme le premier microcontrôleur sécurisé à cœur 32 bits Arm Cortex-M4 et à usage générique intégrant une technologie PUF (Physically Unclonable Function) ...qui soit d’ores et déjà disponible en production de volume.

La technologie PUF, rappelons-le, met à profit les caractéristiques physiques propres à chaque circuit électronique pour protéger les clés cryptographiques contre les attaques physiques, rendant ainsi les dispositifs quasiment impossibles à cloner ou à examiner par rétro-ingénierie. Ces caractéristiques non clonables, qui relève en quelque sorte de « l’ADN » ou de « la biométrie » du silicium, sont habituellement liées aux variations infimes du processus de fabrication.

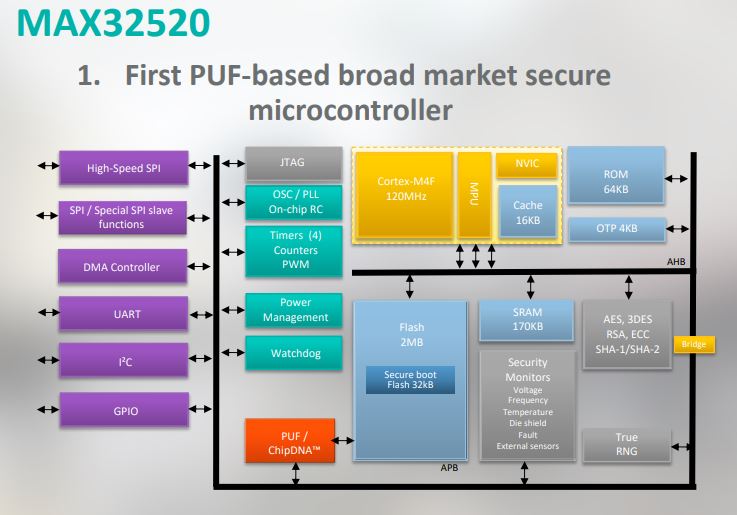

Labellisée ChipDNA et maîtrisée en interne par l’Américain depuis plusieurs années, la technologie PUF de Maxim avait déjà été intégrée dans un circuit d’authentification lancé il y a un an et demi (voir notre article ici). Selon le fabricant, ce procédé est implémenté dans le microcontrôleur ChipDNA MAX32520 et fournit plusieurs niveaux de protection pour les clés cryptographiques secrètes dans un format peu coûteux, accessible aux applications IoT, médicales, industrielles et informatiques. (La puce est vendue un peu moins de 3,5 dollars par quantité de 1 000 pièces.)

La technologie permet en particulier la mise en œuvre d’une clé PUF inviolable pour chiffrer la mémoire flash (jusqu’à 2 Mo) interne à la puce, assurant de ce fait la protection de la propriété intellectuelle contre les inspections et les agressions physiques les plus poussées. A noter que le microcontrôleur de Maxim, dont le cœur Arm est cadencé à 120 MHz, est équipé également d’un générateur de vrais nombres aléatoires TRNG conformes SP 800-90A et SP 800-90B et d’accélérateurs matériels pour les algorithmes de chiffrement et/ou de hachage AES-256, ECDSA P-521 et SHA-512.

En utilisant le microcontrôleur MAX32520, les concepteurs peuvent aussi éventuellement bénéficier d’un amorçage sécurisé en tant que racine de confiance (ainsi qu’une émulation de flash série) pour n’importe quel processeur hôte. En outre, ajoute Maxim, la sécurité physique inhérente à la clé PUF évite le recours à une alimentation extérieure (type pile) pour détruire les éléments secrets en cas d’attaque et élimine certains composants comme les circuits intégrés de surveillance d’attaques potentielles ou de gestion système.